Profilaktyka i backup skuteczną ochroną przed skutkami ataku ransomware

Profilaktyka i backup skuteczną ochroną przed skutkami ataku ransomware

Biorąc pod uwagę, jak szybko rośnie liczba odmian i poziom złożoności CryptoLockerów, powoli przestaje dziwić fakt, iż organizacje nie kontestują już tezy, że cyberatak w końcu nastąpi, a raczej skupiają się na ocenie ewentualnych konsekwencji incydentu bezpieczeństwa. Wynika to z faktu, że firm, które doświadczyły ataku ransomware jest coraz więcej, ale również, że punkt ciężkości działań w obszarze cyberodporności przesuwa się z rozwiązań zapobiegających cyberatakom, na obszar narzędzi, działań i procesów, które mają na celu ograniczać ich skutki. Istnieją różne szkoły, metodyki i podejścia do kwestii cyberodporności, ale wśród nich można wyłonić szereg uniwersalnych praktyk i narzędzi, które - w sytuacji ataku - pomogą zminimalizować konsekwencje biznesowe, wizerunkowe, a wreszcie finansowe, które niechybnie zagrażają każdej z organizacji, która doświadczyła naruszenia bezpieczeństwa, a w konsekwencji utraty danych.

O co warto zadbać, gdy chcesz najlepiej zabezpieczyć swoją organizację przed cyberatakiem? To, co jest punktem wyjścia, to dobra strategia lub choćby plan - bez tego ani rusz. Dlatego należy mieć przygotowany na podorędziu program, który - stosownie do okoliczności - pozwoli natychmiast wdrożyć działania minimalizujące skutki ataku. Nie trzeba tego robić samemu. Najwięksi dostawcy rozwiązań do ochrony danych oferują gotowe, dostosowane do specyfiki organizacji strategie wdrożeniowe mające na celu zminimalizowanie skutków cyberataków na każdym z etapów.

Firma Veeam Software opracowała program o nazwie Veeam Cyber Secure. Co ciekawe, Veeam jest producentem technologii obszaru backupu i odtwarzania, a nie dostawcą rozwiązania cyberbezpieczeństwa. Okazuje się jednak, że poprzez zaangażowanie operacyjnie Veeam w najtrudniejsze incydenty swoich klientów, zespół zdobył bardzo duże doświadczenie, które zamieniane jest w usystematyzowane know-how. Ta wiedza służy nie tylko do budowy programów i taktyk, a więc edukowania rynku, ale również do doskonalenia swojej oferty. Flagowy produkt - Veeam Data Platform, coraz bardziej przypomina system aktywnej ochrony przed atakiem na dane, a nie tylko narzędzie do tworzenia kopii zapasowych.

Tomasz Magda – anty.expert

Pora zatem na zaprezentowanie kilku narzędzi i taktyk do zastosowania na etapie zabezpieczania przed incydentem, w trakcie oraz w procesie odzyskiwania po awarii.

Budowanie świadomości i kompetencji cybersecurity w organizacji

Nie odkryjemy Ameryki, jeśli napiszemy, że żadne oprogramowanie wykrywające anomalie nie pomoże, jeśli nie zabezpieczymy najsłabszego punktu organizacji, najbardziej narażonego na błędy - czynnika ludzkiego. Dlatego tak ważne jest wyposażenie pracowników w wiedzę i uwrażliwienie ich czynniki ryzyka, które mogą wygenerować luki w zabezpieczeniach. Systematyczne szkolenia z zakresu cybersecurity oraz cykliczna weryfikacja poziomu świadomości cyberzagrożeń to must have. Przydatne są szczególnie regularne sesje aktualizujące wiedzę na temat najnowszych taktyk, technik i procedur (TTP) stosowanych przez cyberprzestępców. Bycie na bieżąco z najnowszymi wektorami ataków, zarówno wśród kadry zarządzającej, pracowników IT, ale również, a może przede wszystkim, szeregowych pracowników obsługujących narażone na ataki urządzenia końcowe, jest kluczowe. Branżowe historie pokazują, że powodzenie cyberataku zależy najczęściej od najmniejszej luki w zabezpieczeniach, która nie tylko jest łatwa do wychwycenia, ale również zazwyczaj eskaluje i prowadzi do katastrofalnych konsekwencji. Jak mówi klasyk - łańcuch jest tak silny, jak jego najsłabsze ogniwo. I w przypadku cyberodporności to niestety święta prawda.

Kwartalne oceny zabezpieczeń

Zabezpieczenia mają to do siebie, że mogą bardzo szybko przestać być skuteczne, jeśli zostają pozostawione same sobie – nazywamy to erozją zabezpieczeń. W związku z tym wszelkie narzędzia i systemy służące cyberochronie powinny podlegać regularnym (kwartalnym i częstszym) ocenom, aby mieć pewność, że środowiska i dane chronione są prawidłowo. Oceny te pomagają zidentyfikować potencjalne luki w zabezpieczeniach, w tym konfiguracje, aktualizacje, uprawnienia, itd. Efektem takich działań powinna być lista kontrolna zaleceń, które należy natychmiast wdrożyć.

Narzędzia wykrywające anomalie

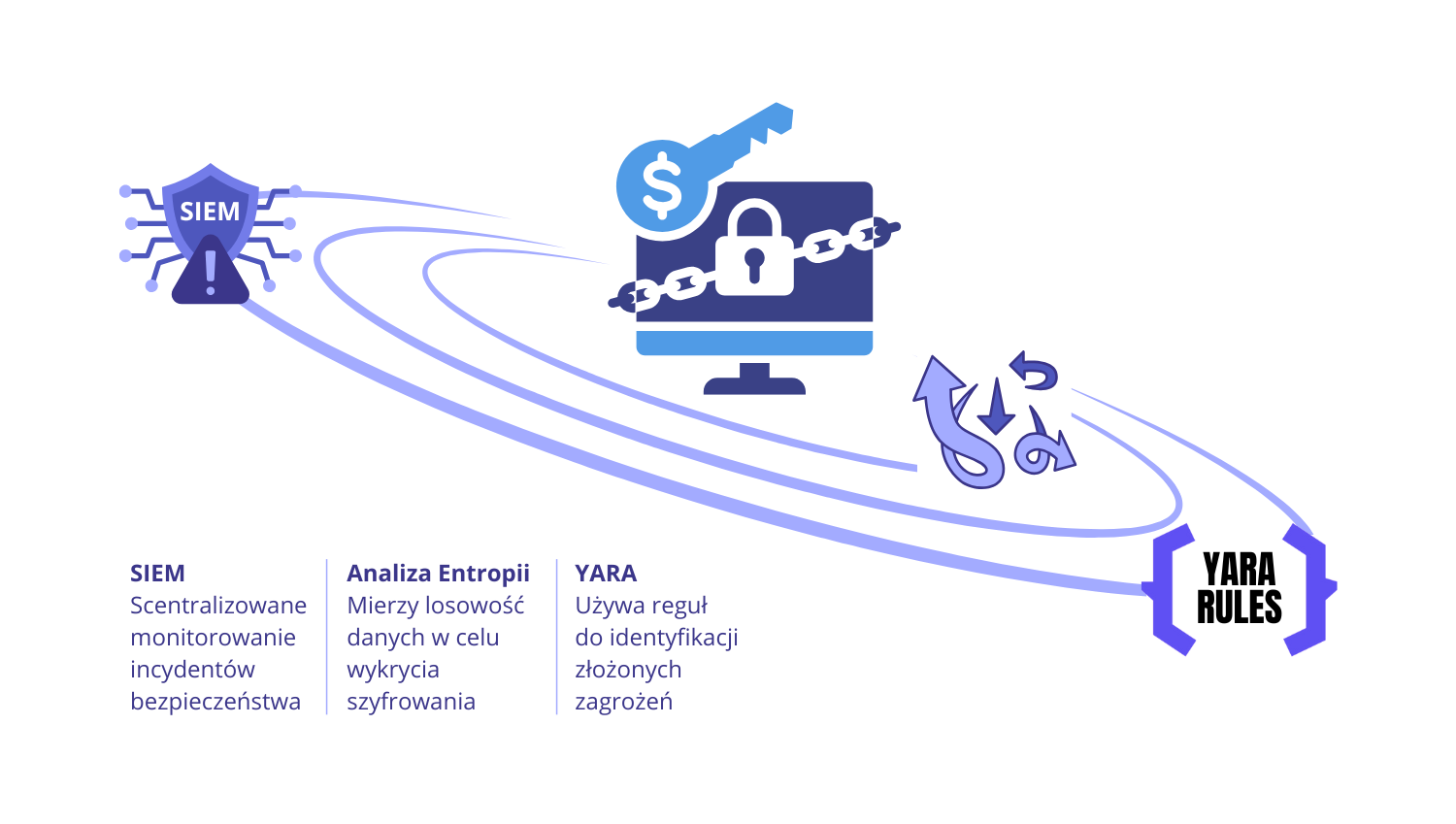

Jak wynika z raportu Veeam Ransomware Trends Report, narzędzia zabezpieczające sieci i punkty końcowe wykrywają cyberataki jedynie w 62% przypadków. Okazuje się zatem, że to dużo za mało, by wykryć wszystkie oznaki naruszenia bezpieczeństwa (IoC). Strategia wykrywania złośliwego oprogramowania powinna być o wiele bardziej pogłębiona i wykorzystywać synergię kilku technik i narzędzi jednocześnie - tylko w taki sposób można maksymalnie uwrażliwić systemy na różnego rodzaju anomalie. W tym celu wykorzystuje się najczęściej reguły YARA, analizę entropii oraz integrację z systemami SIEM - kombinację dostępną w pakiecie rozwiązań Veeam Data Platform.

Ideogram 1 – Skoordynowane wykrywanie zagrożeń bezpieczeństwa

-

YARA to system dopasowywania wzorców używany przez specjalistów ds. cyberbezpieczeństwa, jest kluczową funkcją pakietu do wykrywania złośliwego oprogramowania Veeam Backup & Replication. Umożliwia rozpoznawanie złożonych zagrożeń za pomocą konfigurowalnych reguł, dzięki czemu system szybko oznacza podejrzane pliki i zachowania oraz pomaga administratorom w podejmowaniu szybkich działań.

-

Analiza entropii mierzy losowość danych, która często jest wskaźnikiem potencjalnych prób szyfrowania lub innej złośliwej aktywności. Wbudowana analiza entropii umożliwia wykrywanie zaszyfrowanych plików i szybką reakcję, zanim ransomware zaszyfruje dane produkcyjne i kopie zapasowe.

-

SIEM, czyli platformy zarządzania informacjami i zdarzeniami zabezpieczeń zapewniają scentralizowane monitorowanie incydentów bezpieczeństwa w wielu systemach. Dzięki integracji z tymi platformami rozwiązanie Veeam Malware Detection udostępnia krytyczne informacje oraz usprawnia wykrywanie zagrożeń i reagowanie na nie przez zespoły ds. bezpieczeństwa.

Statystyki w ochronie danych

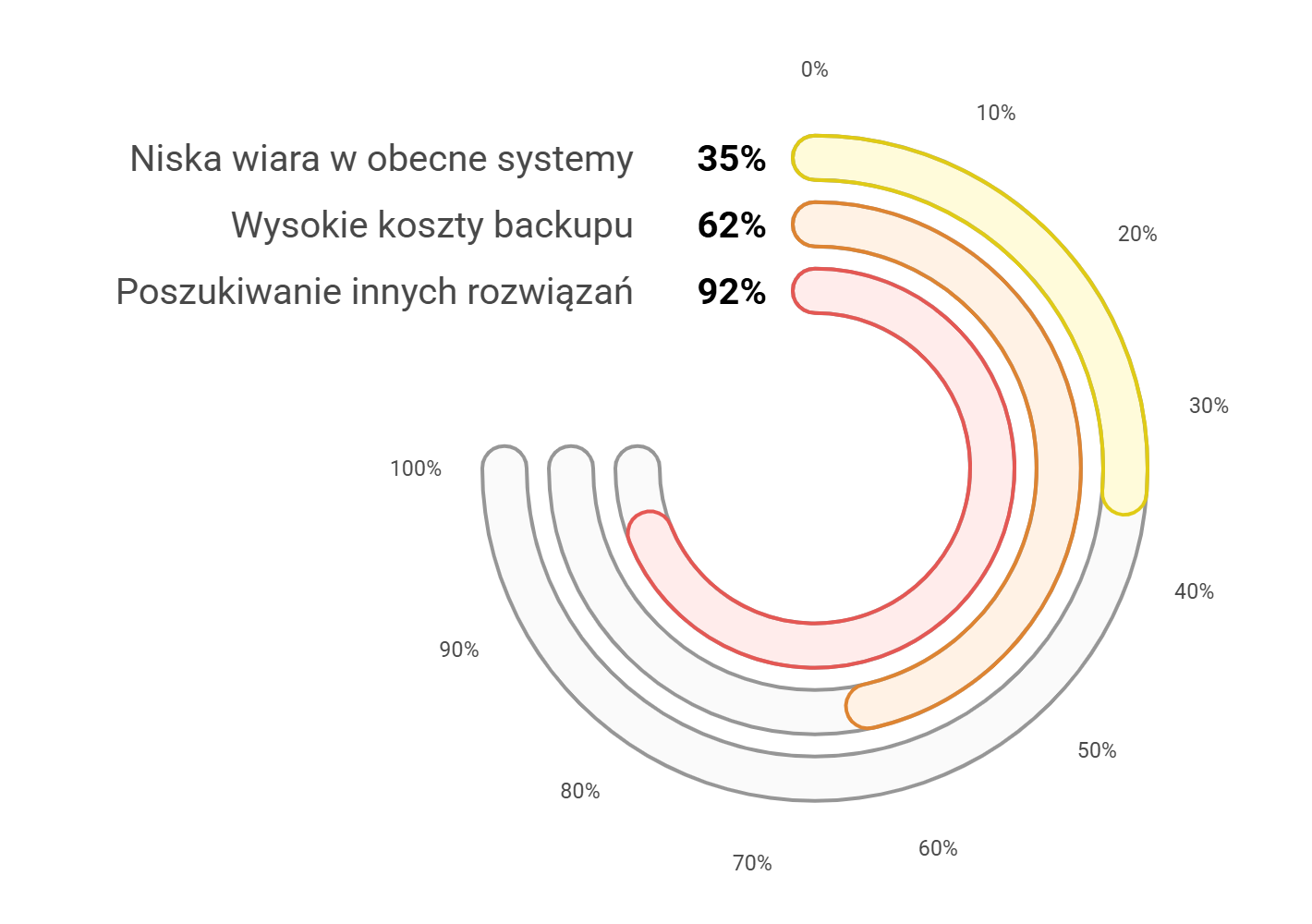

Badanie firmy Veeam, Researchscape IT z 2024 jasno wskazuje, iż firmy, które doświadczyły cyberataku, jako kluczowy element swojej strategii ochrony danych postrzegają politykę ochrony kopii zapasowych. Wiele z tych firm wykazuje niski poziom zaufania do obecnych, standardowych systemów backupu, co wynika z wcześniejszych negatywnych doświadczeń związanych z utratą danych. Aż 35% respondentów przyznało, że inwestuje dodatkowe środki w ochronę danych, ponieważ nie ufają w pełni rozwiązaniom stosowanym przez ich organizacje. Ponadto, 62% firm uważa, że koszty związane z backupem są zbyt wysokie, a 92% poszukuje bardziej dostosowanych do ich potrzeb rozwiązań. Te dane wskazują na rosnącą potrzebę bardziej niezawodnych i elastycznych systemów ochrony danych, które mogą sprostać wyzwaniom współczesnego krajobrazu cyberzagrożeń.

Wykres 1 – Wyzwania i potrzeby w obszarze ochrony danych

Nienaruszalność backupu dzięki regule 3-2-1-1-0

W świetle tych danych oczywistym jest, że jednym z najważniejszych elementów przygotowania na skutki cyberataku, jest zadbanie o bezpieczeństwo danych, w tym także o backup. Przy czym sprawa jedynie wydaje się taka prosta, bowiem sam backup jest jednym z najbardziej narażonych na ryzyko zainfekowania elementów systemu. Dane pokazują, że w ponad 90% przypadków cyberprzestępcy usiłują przede wszystkim zaatakować oprogramowanie do tworzenia kopii zapasowych, by uniemożliwić odtwarzanie awaryjne i zwiększyć prawdopodobieństwo opłacenia okupu przez organizacje. A zainfekowany backup, to backup bezużyteczny. Co zatem można poradzić na ten problem? Wystarczy zadbać o to, by kopia zapasowa była nienaruszalna, czy też niezmienna.

Aby móc mówić o nienaruszalnej kopii zapasowej, powinna ona spełniać szereg warunków zabezpieczających przeciwko usunięciu lub zainfekowaniu. Podstawowa zasada odnosząca się do tych warunków, znana jest pod nazwą 3-2-1-1-0.

Zasada 3-2-1-1-0 mówi o tym, że aby kopia zapasowa danych była bezpieczna, powinna:

3 - obejmować 3 wystąpienia danych,

2 - na dwóch różnych nośnikach,

1 - z 1 kopią przechowywaną poza siedzibą firmy,

1 - która to kopia będzie całkowicie offline - bez połączenia z infrastrukturą teleinformatyczną,

0 - oraz będzie stale weryfikowana, by wykluczyć ewentualne błędy.

To właśnie ta wyizolowana z sieci firmowej kopia (off-site backup) jest najważniejszym elementem strategii awaryjnego odtwarzania po naruszeniu. Wraz z pojawieniem się coraz bardziej wyrafinowanych zagrożeń ransomware, niezmienne kopie zapasowe dają gwarancję, że krytyczne dane zawsze będzie można odtworzyć, nawet po tym jak cryptoloceker zaszyfruje lokalny backup. Systemy tworzenia kopii zapasowych z repozytoriami na bazie nienaruszalnej pamięci masowej zapewniają firmom dodatkową warstwę zabezpieczeń, dzięki czemu odzyskiwanie danych jest zawsze możliwe, niezależnie od krajobrazu zagrożeń.

Kopia przechowywana w ten sposób minimalizuje kilka istotnych ryzyk - pozwala ochronić i odzyskiwać dane w przypadku zniszczenia siedziby firmy lub lokalnego repozytorium, jest odporna na błędy ludzkie (np. przypadkowe usunięcie) oraz, co najważniejsze, odporna na ataki ransomware, które zazwyczaj szyfrują wszelkie repozytoria i wszystkie istniejące w ramach tych struktur dane. Off-site backup nierzadko jest więc ostatnią deską ratunku w przypadku utraty danych ze standardowego backupu.

Podsumowanie

Inwestycja w odpowiednią strategię tworzenia kopii zapasowych nie jest już opcjonalna — ma zasadnicze znaczenie dla ciągłości działania organizacji. Chociaż raczej nikt z nas nie czeka z zapartym tchem na przetestowanie cyberzabezpieczeń, wiemy już, że należy być przygotowanym tak, jakby ten - w założeniu nieoczekiwany - cyberatak, był nieunikniony. Dzięki przemyślanej strategii, wdrożeniu kompleksowej kombinacji narzędzi oraz implementacji zasad obejmujących nienaruszalność kopii zapasowych, można mieć pewność, że nawet jeśli cyberatak nastąpi, organizacja jest gotowa na to, by minimalizować skutki, które za sobą niesie. Z kolei sam atak nie będzie wówczas gwoździem do biznesowej i finansowej trumny, a jedynie kolejnym krokiem ku budowaniu cyberodpornej, świadomej oraz elastycznej technologicznie organizacji.

Chcesz dowiedzieć się jak wykonać backup odporny na działanie ransomware? Poznaj naszą usługę!